LDAPの設定

Contrastは、さまざまな種類のLDAP (Lightweight Directory Access Protocol)サーバと連携します。LDAPは、WebアプリケーションがLDAPディレクトリサーバに登録されているユーザーやグループを検索するために使用できるインターネットプロトコルです。

Contrastは、以下の種類のLDAPサーバをサポートしています。

OpenLDAP

OpenDS

ApacheDS

Fedora Directory Server

Microsoft Active Directory

汎用LDAPサーバ

社内ディレクトリでユーザやグループを管理していて、アプリケーションのユーザアクセスの管理を社内ディレクトリ管理者に委任する場合、LDAPディレクトリサーバに接続すると便利です。

注記

ローカルデータベースなど、別の認証方法からLDAPに切り替えると、ユーザID属性に一貫性がない場合は問題が発生する可能性があります。

システム管理者は、以下の手順でLDAPサーバを設定できます。

重要

SSLを使用してサーバに接続するようにLDAP連携を設定する場合は、自己署名証明書またはプライベート証明書の追加手順が必要になることがあります。

LDAPがオフラインの場合のアクセス

LDAPサービスで接続や設定の問題が発生した場合、デフォルトのSuperAdminアカウントを使用してContrastにログインしてください。これにより、LDAPがオフラインの場合でも、引き続きContrastアカウントに直接アクセスできます。

手順

はじめに、LDAPサーバに専用のユーザを作成します。ContrastがLDAPディレクトリと連携する設定方法によりますが、読み取り専用ユーザまたは読み書き可能なユーザを作成してください。ユーザは、検索ベース(Search Base)のみの権限を持つユーザを含め、ディレクトリに対する読み取り権限を持つ必要があります。このユーザは、LDAPにユーザを設定する際やユーザにバインドする際に、検索ベースを設定するために必要になります。

外部のLDAPサーバで、ユーザグループを作成します。これらのグループは、後でContrastのSuperAdmin権限を割り当てるために使用します。

システムの設定で、認証を選択します。

認証方法を変更を選択します。

LDAPを選択します。

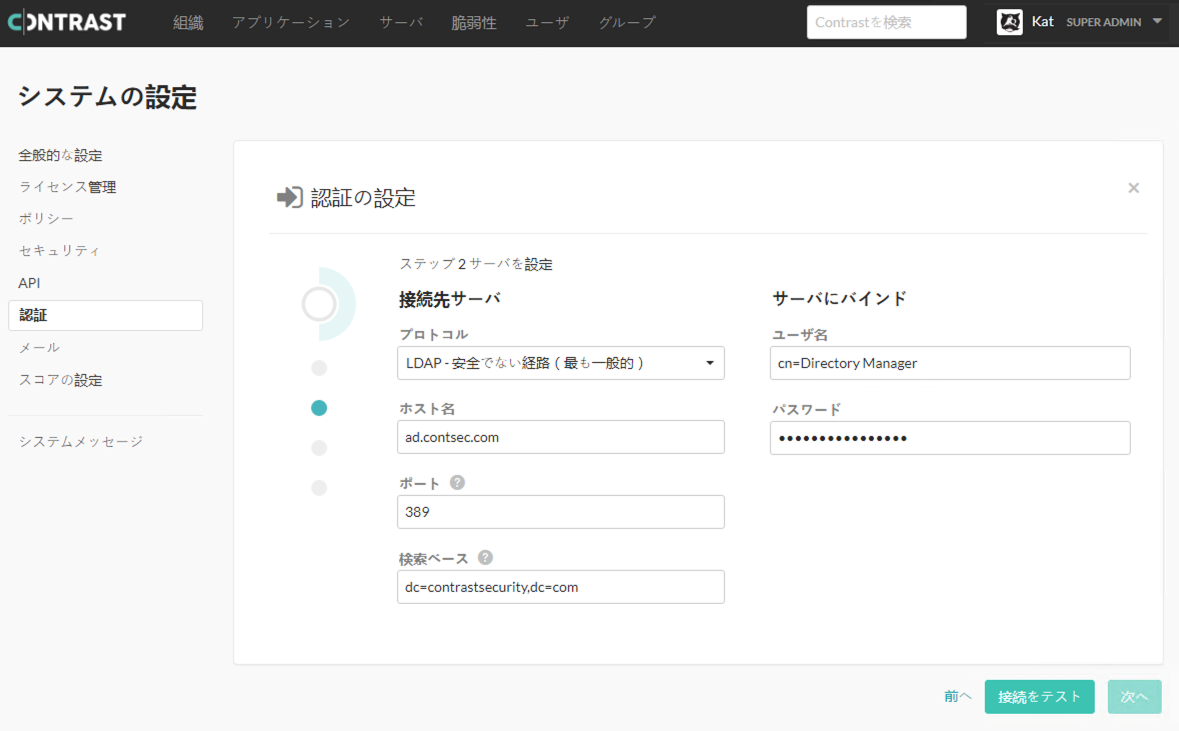

接続先サーバとサーバにバインドに必要な情報を入力します。

オプション

説明

デフォルト

接続先サーバ

プロトコル

LDAPサーバとの通信に使用するプロトコルです。LDAPまたはLDAPS(LDAP with SSL)を選択します。

LDAP

ホスト名

LDAPサーバと通信する際に使用するホスト名です。

localhostポート

LDAPサーバと通信する際に使用するポートです。

389 (LDAP)、636 (LDAPS)

検索ベース

LDAPサーバと通信する際に使用するベース識別名(DN)です。ログインドメインが、yourdomain.comであれば、ベースDNは

dc=yourdomain,dc=comとなります。dc=contrastsecurity,dc=comサーバにバインド

方式

LDAPサーバと通信する際に使用する方法を選択します。オプションについては、次の表に示します。

Simple(シンプル)

ユーザ名

クエリの実行や認証確認のためにディレクトリにバインドするユーザの完全なDNです。

N/A

パスワード

ユーザ名フィールドで指定したバインドユーザのパスワードです。

N/A

Contrastで使用できるバインドメカニズムは4つあります。それぞれ必須項目が異なります。

方式

説明

必須項目

オプション項目

匿名(Anonymous)

管理者は、ディレクトリへの匿名の読み取り専用アクセスを提供します。

なし

N/A

シンプル (Simple)

ユーザ名とパスワードによる標準的な認証です。ユーザ名とパスワードは、LDAPサーバから提供される情報で認証されます。

ユーザ名、パスワード

N/A

DIGEST-MD5

認証されるサーバに送信する前に、MD5を使用してユーザ名とパスワードが提供・ハッシュされます。

ユーザ名、パスワード

SASLレルム

CRAM-MD5

LDAPサーバが事前認証チャレンジを発行し、認証されるべきユーザ名とパスワードをMD5でハッシュ化して送信します。

ユーザ名、パスワード

SASLレルム

LDAPサーバへの接続を設定したら、接続をテストを選択します。接続テストでは、アプリケーションがLDAPサーバに接続してクエリを実行できるかどうかを確認します。

グループとユーザのマッピングが適切に設定されていることを確認するには、ログインをテストを選択します。

スーパー管理者(SuperAdmin)と組織管理者(Admin)の両方が正常にログインできることを確認したら、完了を選択して設定を完了します。